3.20 사이버테러 “상당히 조잡해” 대응방안 분석보고서 발표 주목

NSHC Red Alert팀, 3.20 사이버테러 사고 대응 보고서 발표 “공격방식은 APT공격, 수동으로 섹터를 계산해 복구 진행해야”

[서울=NSP통신] 도남선 기자 = 국내 금융권과 방송사를 대상으로 발생한 전산망마비 사태가 북한의 사이버테러 가능성이 농후하다는 언론보도가 나오고 있는 가운데 “이번 사이버테러가 상당히 조잡한 공격”이라며 대응방안을 분석한 보고서가 발표돼 주목된다.

21일 보안업체 NSHC는 20일 오후 2시 KBS MBC YTN 등 방송사와 신한은행 농협은행 제주은행 농협생명 등 금융회사 전산망마비 사태를 분석한 ‘3.20 사이버테러 사고 대응 보고서’를 발표했다.

이 보고서에 따르면 이번 사이버테러의 공격방식은 ‘지속보안 위협’ 이른바 ‘APT’ 공격으로 보인다.

보고서를 발표한 Red Alert(레드얼럿)팀은 “최근 발생한 신규 취약점을 이용해 다수의 사용자 PC를 대상으로 악성코드를 설치하는 APT 공격 기법으로 추정 중”이라고 전했다.

Red Alert팀은 “현재 정확한 원인을 파악 중이며 국내 방송사와 금융권의 내부 PC들이 악성코드에 1차 감염됐다”며 “공격의 형태가 동시 다발적으로 발생해 정보 시스템이 마미되고 일부 대민 서비스, 대외 서비스 부분에 장애가 발생했다”고 말했다.

디도스 공격을 통한 2차 피해 우려도 전했다.

Red Alert팀은 “해커가 악성코드를 설치한 피해 시스템에 원격 명령 또는 과거 디도스 공격을 통한 2차 피해가 우려된다”며 APT 공격을 위해 특정 시기를 정해 놓고 올내 기간에 걸쳐 공격을 위한 다수의 시스템을 확보했을 것이라 추정하고 있다.

현재 2차적인 디도스 공격은 발생하지 않은 상태다.

하지만 언론보도와는 다르게 URL을 변조한 공격과는 무관하다고 판단하고 있다.

Red Alert팀은 보고서에서 news1의 “URL 변조 공격으로 의심된다”는 보도를 인용하며 분석결과 이같은 보도와는 다르게 URL을 변조한 공격과는 무관하다고 판단된다 밝혔다.

Red Alert팀은 악성코드가 유포된 경로가 백신 업데이트 관리 서버(PMS)인 것으로 판단하고 있다고 전했다.

“주요 방송사와 신한은행 종협 등의 전산망을 마비시킨 악성코드가 해당기관이 보유하고 있는 안랩, 하우리의 업데이트 관리서버(PMS) 모듈을 통해 유포가 이뤄진 것으로 확인됐다”며 “문제는 이미 다른 공격명령을 수행할 수 있는 길이 뚫려 있는 상황이라 또 다른 형태의 공격이 민간으로 까지 퍼질 가능성에 대한 여부”라고 ZD Net Korea의 보도를 인용하며 이같이 밝혔다.

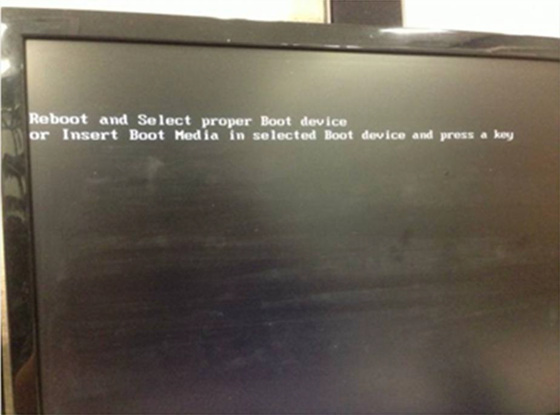

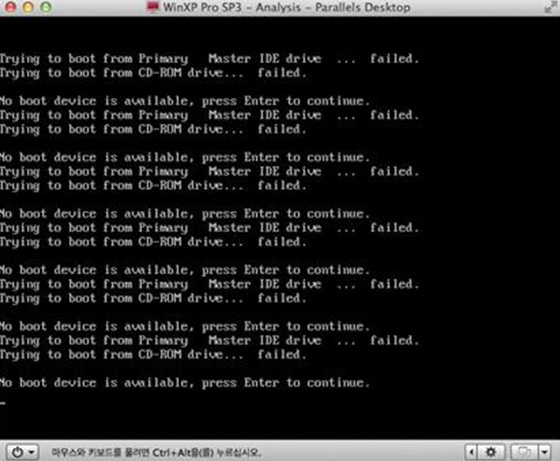

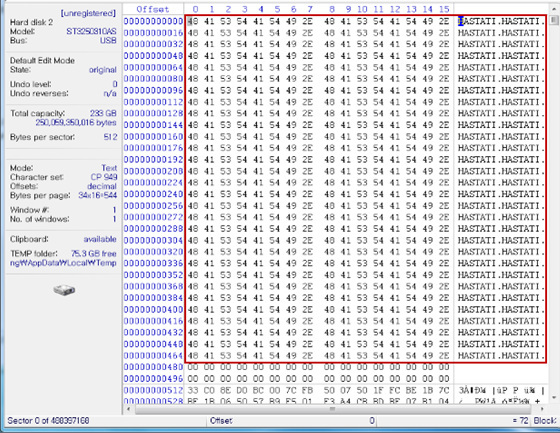

피해 시스템의 경우 마스터 부트 레코드(MBR)의 일부 영역을 오버라이트(Overwrite)해 시스템이 정상적으로 부팅되지 않는 것으로 알려졌다.

Red Alert팀은 보고서를 통해 이번 사이버테러 사태의 대응방안을 제시했다.

보고서에 따르면 해당 공격은 사용자의 윈도우 PC를 대상으로 하는 APT공격으로 추정되며 피해가 발생할 수 있는 관련 기관은 내부로부터 외부 아이피에 대한 접근을 차단해 신규 취약점(0day)공격으로 인한 내부 PC에 추가 악성코드 감염을 차단해야 한다.

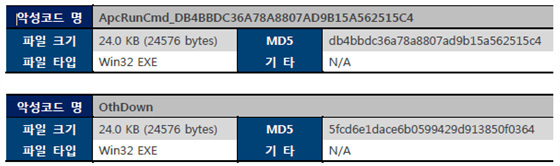

“‘apcruncmd.exe’ ‘othdown.exe’ 이 두 파일을 접근 제어 시스템과 IPS 정책에 적용해 추가 피해 발생을 차단해야 한다”고도 전했다.

Red Alert팀은 “피해 시스템은 마스터 부트 레코드(MBR)가 Overwriting 돼 부팅이 불가한 상태에 추가로 볼륨 부트 레코드(VBR)까지 손상된 것으로 확인된다. 따라서 시스템 복구를 위해서는 수동으로 섹터를 계산해 복구를 진행해야 한다”고 전했다.

한편 이번 ‘3.20 사이버테러 사고 대응 보고서’의 전문은 Red Alert팀에서 운영하는 페이스북 정보공유 페이지를 통해서도 확인할 수 있다.

도남선 NSP통신 기자, aegookja@nspna.com

<저작권자ⓒ 국내유일의 경제중심 종합뉴스통신사 NSP통신. 무단전재-재배포 금지.>

![[NSPAD]LG그룹](https://file.nspna.com/ad/T01_lgfuture_3989.gif)

![[NSP7컷]인터넷은행의 혁신적인 배신 [NSP7컷]인터넷은행의 혁신적인 배신](https://file.nspna.com/news/2023/05/30/photo_20230530123951_639759_0.jpg)

![[NSP PHOTO]이복현 한 마디에 뒤집힌 우리금융…사실상 현 경영진 사퇴 압박](https://file.nspna.com/news/2024/11/29/20241129112250_729350_0.jpg)

![[NSP PHOTO][그래프속이야기]코로나19 이후 은행 부실채권 꾸준히 확대](https://file.nspna.com/news/2024/11/29/20241129102712_729343_0.jpg)

![[NSP PHOTO]우리금융, 차기 우리은행장에 정진완 추천…신뢰 회복할 것](https://file.nspna.com/news/2024/11/29/20241129093546_729330_0.jpg)

![[NSP PHOTO][들어보니]은행권 희망퇴직 시작…지금이 피크…인위적 축소는 없을 듯](https://file.nspna.com/news/2024/11/27/20241127131448_728865_0.jpg)

![[NSP PHOTO][들어보니]해외수주 1, 2위 다툰 삼성물산·현대건설 뒷걸음질..대내외적 원인](https://file.nspna.com/news/2024/11/05/20241105174215_725327_0.png)

![[NSP PHOTO][들어보니]인터넷은행 등 가상계좌 악용 청소년 범죄↑…은행권 작정하고 속이면 심사통과](https://file.nspna.com/news/2024/03/18/20240318130327_688317_0.jpg)

![신한카드[N06] [NSPAD]신한카드](https://file.nspna.com/ad/N06_shinhancard_4327.jpg)

![하나카드[N06] [NSPAD]하나카드](https://file.nspna.com/ad/N06_hanacard_4326.png)

![그라비티[N06] [NSPAD]그라비티](https://file.nspna.com/ad/N06_gravity_4325.png)

![한화[N06][N06_hanwhagroup_4322] [NSPAD]한화](https://file.nspna.com/ad/N06_hanwhagroup_4322.jpg)

![에쓰오일[N06] [NSPAD]에쓰오일](https://file.nspna.com/ad/N06_soil_4321.jpg)

![농협은행[N06] [NSPAD]농협은행](https://file.nspna.com/ad/N06_nhbank_4306.jpg)

![KB국민카드[N06] [NSPAD]KB국민카드](https://file.nspna.com/ad/N06_KBCARD_4299.jpg)

![토스[N06] [NSPAD]토스](https://file.nspna.com/ad/N06_toss_4292.png)

![KB금융지주[N06] [NSPAD]KB금융지주](https://file.nspna.com/ad/N06_kbjiju_4291.gif)

![종근당[N06][N06_jonggdang_4289] [NSPAD]종근당](https://file.nspna.com/ad/N06_jonggdang_4289.png)

![스마일게이트[N06][N06_smilegate_4287] [NSPAD]스마일게이트](https://file.nspna.com/ad/N06_smilegate_4287.jpg)

![기업은행[N06] [NSPAD]기업은행](https://file.nspna.com/ad/N06_IBKBANK_4285.png)

![하나금융[N06] [NSPAD]하나금융](https://file.nspna.com/ad/N06_hanagroup_4283.jpg)

![한진[N06] [NSPAD]한진](https://file.nspna.com/ad/N06_hanjin_4282.png)

![국민은행[N06] [NSPAD]국민은행](https://file.nspna.com/ad/N06_kbstar_4280.jpg)

![영풍[N06][N06_ypung_4279] [NSPAD]영풍](https://file.nspna.com/ad/N06_ypung_4279.png)

![HD현대[N06][N06_HDHKCHUSUN_4278] [NSPAD]HD현대](https://file.nspna.com/ad/N06_HDHKCHUSUN_4278.jpg)

![삼성SDI[N06] [NSPAD]삼성SDI](https://file.nspna.com/ad/N06_samsungsdi_4277.png)

![CJ올리브영[N06][N06_CJGROUP_4276] [NSPAD]CJ올리브영](https://file.nspna.com/ad/N06_CJGROUP_4276.png)

![[NSP PHOTO][금융업계기상도]신한은행 맑음·NH농협은행 흐림](https://file.nspna.com/news/2024/11/22/20241122160608_728217_0.jpg)

![[NSP PHOTO][금융업계기상도]카카오뱅크 맑음·케이뱅크 구름조금](https://file.nspna.com/news/2024/11/15/20241115153449_727092_0.jpg)

![[NSP PHOTO][금융업계기상도]우리은행 비온뒤갬·케이뱅크 흐림](https://file.nspna.com/news/2024/11/08/20241108174637_725979_0.jpg)

![[NSP PHOTO]이복현 한 마디에 뒤집힌 우리금융…사실상 현 경영진 사퇴 압박](https://file.nspna.com/news/2024/11/29/photo_20241129112250_729350_0.jpg)

![[NSP PHOTO]우리금융, 차기 우리은행장에 정진완 추천…신뢰 회복할 것](https://file.nspna.com/news/2024/11/29/photo_20241129093546_729330_0.jpg)

![[NSP PHOTO]이창용 한은 총재 가산금리, 금융안정 위해 치룬 비용…내년 초 하락 예상](https://file.nspna.com/news/2024/11/28/photo_20241128121502_729101_0.jpg)

![[NSP PHOTO]코로나19 이후 은행 부실채권 꾸준히 확대](https://file.nspna.com/news/2024/11/29/photo_20241129102712_729343_0.jpg)

![[NSP PHOTO]저축은행 3분기 3636억원 적자…전분기 대비 손실 감소](https://file.nspna.com/news/2024/11/28/photo_20241128153526_729211_0.jpg)

![[NSP PHOTO]이복현 기준금리 인하됐지만 관리 기조 확고히 유지](https://file.nspna.com/news/2024/11/28/photo_20241128112340_729087_0.jpg)

![[NSP PHOTO]환율·내수부진 부담…올해 마지막 기준금리 인하·성장률 하향](https://file.nspna.com/news/2024/11/28/photo_20241128101355_729063_0.jpg)

![[NSP PHOTO]엔씨, 독립 개발 스튜디오 체제 출범…4개 자회사 설립 확정](https://file.nspna.com/news/2024/11/28/photo_20241128100118_729059_0.jpg)

![[NSP PHOTO]대우건설, 베트남 고층 주거복합건물 착공…사업비 약 2억7천만달러 규모](https://file.nspna.com/news/2024/11/27/photo_20241127102545_728790_0.jpg)

![[NSP PHOTO]액션스퀘어, 터키 바이트테크놀로지와 블레이드 IP 라이센싱 계약 체결](https://file.nspna.com/news/2024/11/27/photo_20241127115510_728855_0.jpg)

![[NSP PHOTO]캠코, 국유부동산 대부·매각 481건…유찰시 저렴한 가격 나와](https://file.nspna.com/news/2024/11/26/photo_20241126142906_728659_0.jpg)

![[NSP PHOTO]비상 걸린 비상금대출…20대, 중·저신용자 몰려 연체율↑](https://file.nspna.com/news/2024/11/20/photo_20241120150609_727701_0.jpg)

![[NSP PHOTO][타보니]쉐보레 올 뉴 콜로라도, 폭설 속 험로 질주에도 안전한 픽업](https://file.nspna.com/news/2024/11/28/20241128175032_729283_0.jpg)

![[NSP PHOTO][타보니]볼보 XC90 B6 AWD, 온·오프로드 자유로운 안전한 SUV](https://file.nspna.com/news/2024/11/25/20241125171334_728470_0.jpg)

![[NSP PHOTO][타보니]혼다 CR-V 하이브리드, 2.0L 직분사 앳킨슨 엔진·E-CVT 변속기 조화로 소음·진동 개선](https://file.nspna.com/news/2024/11/21/20241121160311_727980_0.jpg)